Risques liés à l’utilisation du digital

Il est important pour une entreprise qui souhaite se digitaliser de le faire de la façon la plus professionnelle possible. Ci-dessous, vous trouverez une liste non exhaustive de quelques risques causés par le digital pour les entreprises.

Définition : Cyberattaque et données sensibles

La cyberattaque : c’est un acte malintentionné perpétré via le cyberespace donc le but est de s’en prendre aux systèmes informatiques et aux informations de l’entreprise. Chaque jour, plusieurs données sensibles sont partagées entre les collaborateurs.

Les données sensibles sont des données liées à la compétence, aux personnels, aux finances, aux consommateurs, ou encore à la stratégie de l’entreprise. Entre de mauvaises mains, elles peuvent devenir une arme très dangereuse contre l’entreprise.

Il existe plusieurs types de cyberattaques. Elles peuvent être mises en place par un seul individu (le hacker) ou par un groupe d’individus. Depuis 1982, cette nouvelle forme de crime représente un véritable danger pour les entreprises, quelle que soit leur taille. Le partage constant des données sensibles est le premier facilitateur de ces attaques. Vient ensuite la qualité des systèmes de sécurité informatique.

Le principe de fonctionnement d’une cyberattaque est le suivant : soit l’entreprise est menacée d’une éventuelle attaque informatique, soit ses données sont prises en otage par un rançongiciel. Le cybercriminel entre alors en contact avec la structure ciblée afin de l’obliger à effectuer des virements, ceci en contrepartie de l’annulation de l’attaque ou d’une clé de déchiffrement dans le cas d’un rançongiciel.

Les conséquences d’une cyberattaque sont nombreuses :

Vol des données sensibles de l’entreprise

Destruction des données sensibles

Perte de productivité

Vol de la propriété intellectuelle

Arrêt des activités

Perte d’argent

Il existe plusieurs types de cyberattaques. Citons en quelques-unes :

Le phishing ou hameçonnage : le mode opératoire consiste à obtenir, généralement via un e-mail, les données sensibles d’un individu connecté. Les pirates se font passer pour des individus ou des entreprises dignes de confiance. Ils utilisent des informations générales ou particulières selon la cible (employé, chef d’entreprise).

Les logiciels malveillants : que ce soit des rançongiciels, des logiciels espions, des virus, leur but est le même, à savoir récupérer, détruire les données d’un PC ou de tout le réseau informatique de l’entreprise. L’internaute entre en contact avec ces logiciels via des fenêtres pop-up présentes sur Internet ou par un phishing.

Le rançongiciel, ou en anglais le ransomware : l’accès aux fichiers est bloqué, une rançon est demandée en contrepartie d’une clé de décryptage.

Les mots de passe : le hacker ou les pirates ont pour objectif la recherche des mots de passe personnels du chef d’entreprise ou d’un collaborateur. Ils ont plusieurs techniques à leur disposition pour obtenir ces passwords.

Le déni de service (DOS en anglais) et le déni de service distribué (DDOS en anglais) : le but de cette opération est de paralyser le système informatique de l’entreprise. Les cybercriminels choisissent par exemple d’accroître le trafic sur la bande passante jusqu’à saturation, afin de paralyser tout le fonctionnement de l’entreprise. Le déni de service se décline sous 2 formes, le DOS (Denial Of Service) et le DDOS (Distributed Denial Of Service). Les 2 modes opératoires visent la paralysie d’un système informatique. La différence intervient au niveau du nombre d’ordinateurs utilisés pour l’attaque. Le DOS se limite à un seul ordinateur, tandis que le DDOS fait intervenir plusieurs ordinateurs.

MITM (Man-In-The-Middle) : il s’agit d’une cyberattaque dans laquelle le cybercriminel intercepte et remplace des échanges entre 2 protagonistes qui croient communiquer directement l’un avec l’autre. Les données personnelles (numéro de carte de crédit, numéro de compte, etc.) sont volées via de faux sites internet, ou de fausses plateformes virtuelles.

Drive by attack : le mode opératoire consiste à identifier un site web non sécurisé ou à sécurité limitée, et à insérer une donnée malveillante sur une de ses pages pour l’infecter. Cette donnée installera des virus dans tout ordinateur qui se connectera au site de l’entreprise. Ce type d’attaque a pour conséquence directe la baisse du trafic sur le site internet.

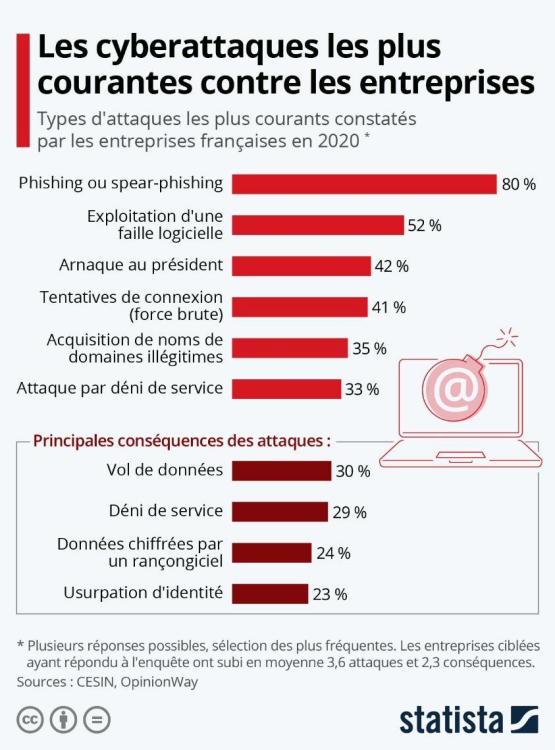

Complément : Statistique des types de cyberattaques les plus courantes et principales conséquences

Le point faible de l’entreprise exploité par les cybercriminels

Plusieurs cyberattaques réussies contre une entreprise passent par l’inattention de ses membres. L’entreprise doit à cet effet organiser des séances de formation pour éduquer ses employés à cette réalité. Il est important pour chacun des collaborateurs d’une entreprise d’avoir de bons réflexes au quotidien :

Se méfier des e-mails non sollicités,

Toujours contrôler les fautes lors de la réception d’un e-mail,

Se méfier des liens qui renvoient à des sites d’autres pays ou qui renvoient à des sites non sécurisés,

En cas de suspicion, toujours demander une confirmation par téléphone,

Toujours se rapprocher du département informatique en cas de doute.

« Prévenir vaut mieux que guérir ». Cette règle s’applique très bien dans les cas de cyberattaques. La lutte contre ce fléau s’effectue sur 2 pans : d’une part les actions à mener avant l’attaque, et d’autre part les actions à mener pendant l’attaque.

Avant une cyberattaque : la prévention

L’entreprise doit veiller à la bonne sécurisation des données,

Développer des interfaces intranet pour éviter la dispersion des données,

Former son personnel sur le digital et ses risques afin qu’ils aient de bons réflexes,

Contracter une cyber assurance.

Pendant une cyberattaque :

Quitter rapidement Internet,

Faire un screenshot du message affiché sur l’écran,

Identifier et éliminer les virus,

Restaurer entièrement l’ordinateur si nécessaire,

Changer tous les mots de passe,

Contacter un professionnel si le PC reste compromis,

Établir la liste de tous les dommages,

Garder tout élément justificatif,

Porter plainte auprès d’une autorité compétente,

Faire appel à un professionnel afin qu’il établisse les origines et les dégâts de l’attaque.

L’obsolescence rapide des technologies

L’obsolescence technologique peut s’observer à 2 niveaux essentiels. Il est impératif pour une structure de trouver des astuces pour faire face aux risques qu’elle peut provoquer.

L’apparition rapide de nouvelles technologies : l’ère du digital est marquée par la naissance continuelle de nouvelles solutions et produits informatiques. Une technologie se voit rapidement dépassée par une nouvelle sans avoir eu le temps de faire ses preuves.

Remarque :

Une entreprise qui vient de mettre sur le marché une nouvelle application peut enregistrer des pertes financières énormes dues à l’apparition rapide d’une autre.

Les mises à jour : les entreprises utilisent de nombreuses applications numériques pour booster leur rentabilité. Toutefois, elles doivent constamment être mises à jour, car en cas de dysfonctionnement, elles risquent d’avoir l’effet inverse. Puisque ces mises à jour demandent du temps, certaines structures décident de les effectuer quelques fois par an seulement. Une faille peut donc durer quelques mois, ce qui fragilise l’entreprise.

Risques liés à l’obsolescence technologique

L’arrêt ou la détérioration de l’activité : une application qui n’est pas mise à jour à temps peut causer des bugs qui viennent entraver le fonctionnement de la structure.

L’insécurité : une mise à jour effectuée après échéance peut créer une faille dans le système informatique. La non maîtrise d’une nouvelle technologie, sa mauvaise utilisation peut générer des risques non connus de l’utilisateur.

La perte de temps : mal organisé, le service informatique d’une structure peut se retrouver en train de passer plus de temps à courir après les innovations qu’à contrôler l’impact des acquis technologiques.

Conseil :

Pour faire face à ce problème, l’entreprise doit utiliser des solutions de gestion de portefeuille applicatif. Il est nécessaire de confier le suivi de ses applications à un professionnel afin qu’il anticipe toute faille imminente. Grâce à l’outil de gestion de portefeuille applicatif, les données de chaque application sont inventoriées, rassemblées et mises à la disposition du professionnel grâce à des alertes automatiques. Il a donc à sa disposition toutes les dates des prochaines mises à jour, les échéances de fin de vente des applications, etc.

La concurrence globale accrue

L’ère du digital offre à l’entreprise un marché mondial sans limite de frontière. Ce qui peut être un avantage devient très vite un risque qui, non maîtrisé, vient ruiner les efforts de l’entreprise. Pour un même service, il existe de nombreuses entreprises concurrentes, avec face à cela l’exigence sans cesse croissante des consommateurs. L’entreprise à l’ère du digital court donc le risque de perdre des parts de marché si elle ne s’adapte pas aux attentes du marché global. Une start-up peut vite se faire absorber par un géant. Un géant peut voir un de ses produits ou services mourir face à l’innovation d’une petite entreprise.

Conseil :

Pour faire face à ce problème, l’entreprise doit pratiquer la veille technologique. Surveiller les innovations et les tendances liées à son secteur d’activité doit être tout un métier. Elle doit également recenser régulièrement les attentes de sa clientèle afin d’anticiper ses innovations.

La pollution de l’environnement

Avec la pollution sans cesse croissante de la planète, un des défis majeurs de l’entreprise est de réduire son empreinte carbone sur l’atmosphère. La pollution numérique intervient à plusieurs niveaux :

La fabrication des équipements numériques : eh oui ! Le téléphone que vous tenez en main ou le PC sur lequel vous travaillez actuellement pollue l’atmosphère. Vous vous demandez comment ?

Prenez le cas d’un ordinateur portable. Les matériaux (or, lithium, tantale, etc.) utilisés pour sa fabrication proviennent du monde entier (pollution générée par le transport). L’extraction de ces matériaux nécessite une bonne quantité d’énergie, d’eau et d’autres ressources. Avant même qu’un ordinateur portable ne soit utilisé, il émet déjà une bonne quantité de CO2.

Le réseau internet, également, émet du CO2 dans la nature. Il est constitué d’un ensemble de plusieurs matériels. Les données sont stockées dans des serveurs, sont transférées vers des équipements domestiques. Tout cela génère une quantité importante de CO2.

L’utilisation des équipements : il faut ajouter à la pollution générée par la fabrication des équipements, la pollution générée par leur utilisation.

Pour utiliser un ordinateur portable ou se connecter à un réseau internet, il faut de l’électricité. Un appareil haute définition exige encore plus d’électricité, car les fichiers sont plus lourds.

Conseil :

Pour lutter contre la pollution numérique, et réduire son empreinte carbone, l’entreprise doit :

Allonger la durée de vie des équipements : il faut éviter de courir après l’innovation technologique. C’est la stratégie des grands fabricants pour vendre leurs nouveaux produits. Tant que les équipements fonctionnent, il faut les utiliser. Il faut également veiller à leur réparation. L’achat d’équipements d’occasion est aussi un bon moyen pour s’aligner sur l’élan écologique.

Adopter des journées green : instaurer une journée verte en interne est important pour réduire son empreinte carbone. Désactivez les objets connectés superflus au cours de cette journée.

Le recyclage des déchets électroniques : il existe des points d’apports volontaires des déchets numériques. L’entreprise peut adopter un comportement écoresponsable en y amenant les vieux équipements ou les déchets.